Bloqueadores de anúncios se tornaram um acessório importante para muita gente, e criminosos também sabem disso, utilizando soluções desse tipo, também, de forma maliciosa.

Foi justamente esse o caso de dois para o navegador Google Chrome descobertas pela AdGuard, que acumularam mais de 1,6 milhão de usuários únicos e podem ter gerado milhões de dólares para os hackers responsáveis por ela.

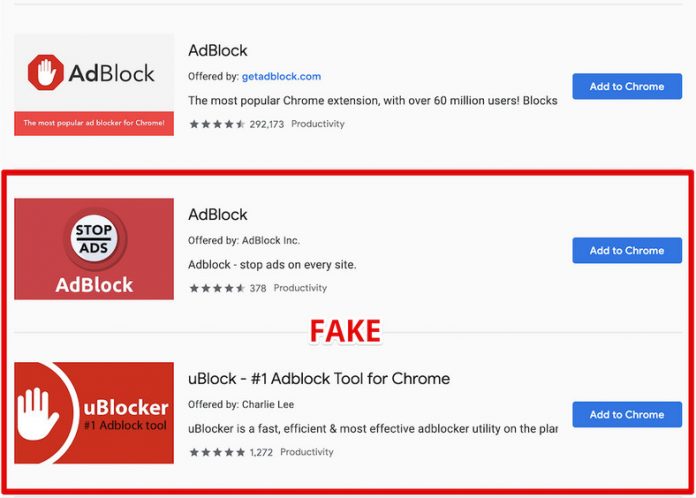

Ambos permaneceram no ar por, pelo menos, algumas semanas, enquanto a popularidade rápida das soluções fez com que elas subissem para o topo das listagens da loja de extensões do Chrome. Uma delas, inclusive, se chamava simplesmente AdBlock, e tentava se passar pela popular solução legítima de mesmo nome, enquanto a outra, uBlock, se autointitulava o melhor bloqueador de anúncios disponíveis para o navegador.

Ambos, entretanto, funcionavam da mesma forma, efetivamente bloqueando os anúncios, mas, também, gerando dividendos para os responsáveis pelas soluções por meio de uma técnica chamada cookie stuffing. As extensões instalavam cookies patrocinados na máquina dos usuários e enviavam solicitações para os sites que contam com programas de parceria desse tipo. Além disso, comissões ainda maiores eram concedidas caso o usuário fizesse compras em sites determinados.

Vem daí a ideia de que milhões de dólares foram movimentados pelo golpe, já que as extensões trabalhavam de forma ininterrupta e independente do histórico de navegação do usuário. Tudo acontece por meio de redirecionamento, com o que deveria ser um sistema de bloqueio de propagandas, apesar de fazer exatamente isso, acabando por constituir também um esquema de fraude de anúncios e comissões online.

Da mesma forma que o comportamento da extensão maliciosa é o mesmo, seu código-fonte também, tendo sido adaptado a partir do plugin original do AdBlocker. Além disso, a praga conta com sistemas de proteção que detectam a abertura do console do Chrome por um usuário mais avançado, interrompendo toda e qualquer atividade suspeita e varrendo seus rastros até que a janela seja fechada novamente.

O funcionamento semelhante indica que ambas as soluções foram publicadas pelo mesmo grupo, mas para o AdGuard, isso não é o mais importante, mas sim, a demora da Google em tomar atitude. As extensões teriam permanecido no ar mesmo após os pedidos de outros especialistas em segurança, incluindo a equipe do próprio AdBlock, que denunciou o uso irregular do nome de sua solução pelos criminosos. A retirada só aconteceu depois que a empresa especializada em segurança publicou artigo com suas descobertas e o funcionamento do malware.

Para que os usuários se protejam, os especialistas recomendam a instalação de extensões diretamente do site de desenvolvedores confiáveis, e não por meio da busca interna da loja de plugins. O AdGuard levanta dúvidas sobre o processo de aprovação das aplicações e também sobre o sistema de comentários, já que as duas soluções denunciadas continham centenas de avaliações falsas como mais uma forma de atestar sua suposta confiabilidade.

Para os pesquisadores, o ideal é realizar a pesquisa por soluções desse tipo por outros meios e apenas baixar plugins que tenham sido verificados pela imprensa ou produtores de conteúdo confiáveis. Prestar atenção nos desenvolvedores das opções disponíveis também é um bom caminho para evitar cair em downloads que tentam se passar por outros.